新型 P2PInfect 蠕虫恶意软件针对未修补的 Redis 服务器

关键要点

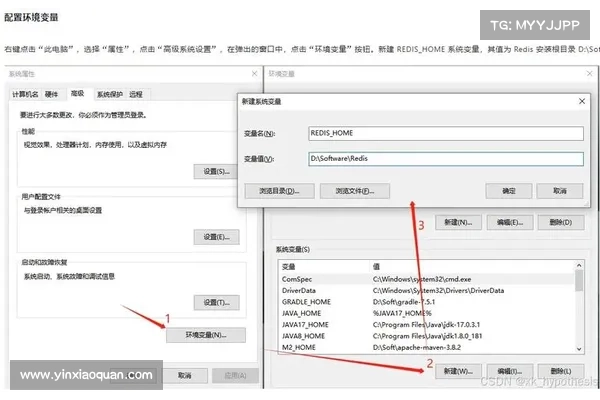

新发布的 P2PInfect 蠕虫恶意软件主要针对未修补Lua沙箱逃逸漏洞CVE20220543的 Redis 服务器。此恶意软件具有自我传播能力,目前全球超过307000台可通过互联网访问的Redis服务器中,仅934台被发现存在漏洞。Palo Alto Networks的Unit 42团队指出,这一威胁可能是更强大攻击的初步阶段。根据BleepingComputer的报道,曝光于互联网的Windows和Linux Redis 服务器仍处于危险之中,特别是那些未针对关键的Lua沙箱逃逸漏洞进行修补的服务器。该漏洞被追踪为CVE20220543,最近新出现的基于Rust开发的P2PInfect蠕虫恶意软件已开始实施攻击。

在过去两周内,只有934台Redis服务器显示出对P2PInfect的脆弱性,然而,随着P2P节点数量的增加,潜在的安全风险依旧存在。P2PInfect利用CVE20220543漏洞,能够实现远程代码执行,接着安装恶意负载,并连接到点对点通信网络,以进行进一步的恶意二进制下载。这一过程可能导致发现其他脆弱的Redis服务器,“Unit 42相信P2PInfect活动是利用这一强大的P2P命令和控制C2网络,潜在的更大攻击的第一阶段,”研究人员表示。

轻蜂加速器下载风险点说明目标平台Linux和Windows上的Redis服务器漏洞CVE20220543 (Lua沙箱逃逸)已知受影响服务器934个中的307000自我传播具备能力自我复制更新潜在攻击阶段可能的更强大攻击的初步阶段如需了解更多关于安全漏洞和恶意软件的信息,请访问这里